什麼是工業 DMZ?

它如何保護我的製造資產和網路免受企業網路的攻擊?

在當今動態的威脅環境中,許多標準和監管機構都同意,組織應將其企業業務網路與工業工廠網路分開,以改善其網路安全態勢。然而,組織越來越依賴企業和工業環境之間的數據交換,因此工業安全標準(例如 NIST 800-82、ISA/IEC 62443 等)和監管機構建議使用工業隔離區 (IDMZ) 來降低安全風險。

工業 DMZ

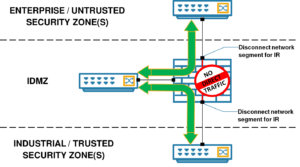

IDMZ 是企業 IT 和工業 OT(運營技術)網路之間的附加網路安全層。IDMZ 在不受信任的安全區域(例如,Enterprise)和受信任的安全區域(例如,Industrial)之間提供了一個緩衝區,用於代理連接,因此不允許在不受信任的安全區域和受信任的安全區域之間進行直接網路通信。IDMZ 基礎設施由各種網路設備組成,包括但不限於:安全設備/防火牆、IDMZ 伺服器、虛擬專用網路 (VPN) 伺服器、交換機和路由器。

專為保護而設計

- 區域和管道 – 關鍵資產被劃分為單獨的安全區域,並利用管道根據組織安全策略限制網路訪問。

- 分段 – 在 IDMZ 中建立多個安全區域,以允許具有不同安全分類的伺服器在邏輯上定位在不同的安全區域中。

- 零信任 – 預設情況下,進出工業安全區的所有網路流量都被拒絕,並且僅在例外時允許。

- 用作緩衝區 — 源自受信任或不受信任網路的所有流量都在IDMZ中終止,從而允許其充當受信任區域和不受信任區域之間的緩衝區。

- 工業控制系統 (ICS) 自主性設計 – IDMZ 旨在允許 ICS 服務自主運行,這樣,如果 IDMZ 網段已斷開連接以支援事件回應 (IR),流程作將繼續進行,如下所示。

如果您想知道 IDMZ 是否適合您的環境,讓我們開始對話。立即致電或發送電子郵件給我們的網路安全專家。LSI 傾聽。

我們的工作方式

我們的工作方式

為了支援客戶的網路安全需求,LSI 的專家團隊首先傾聽、學習和了解客戶的流程和業務驅動因素。通過將這種理解與我們對ICS/OT網路安全框架、行業法規和可接受實踐的知識和經驗相結合,以評估環境的網路安全態勢,我們可以實施所需的補救措施。結果是根據客戶的流程和環境需求量身定製的定製解決方案,從而減少攻擊面並強化環境以抵禦網路威脅。